🔓 Wie "IDEsaster" funktioniert: Die Chain of Trust bricht

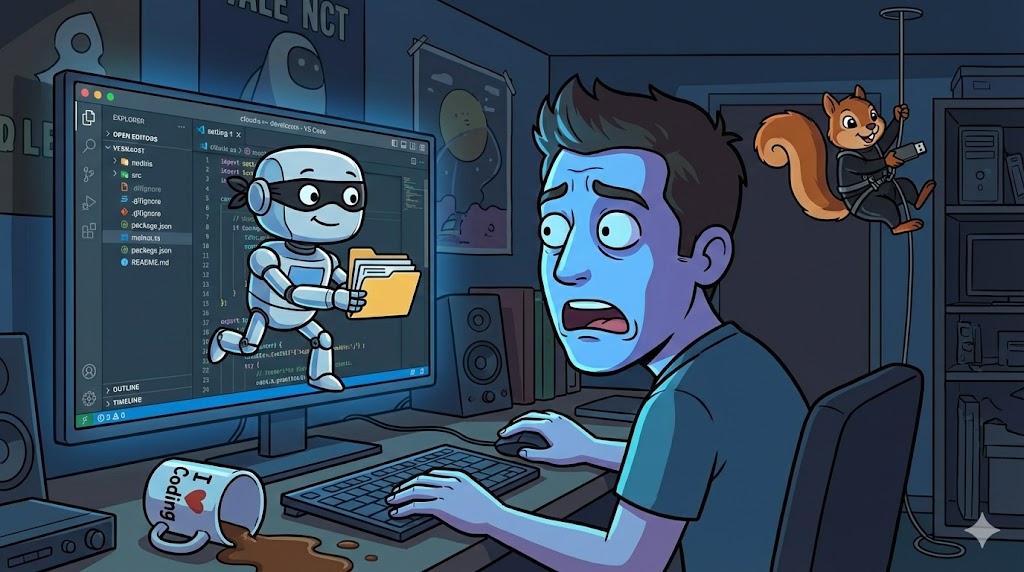

Am heutigen 8. Dezember wurde eine neue Klasse von Schwachstellen enthüllt, die als "IDEsaster" bezeichnet wird. Das Problem liegt nicht im KI-Modell selbst, sondern in der Tool-Orchestrierung. Es ist ein systemisches Versagen, das eine Kette von Vertrauensbeziehungen ausnutzt: Prompt Injection → Tools → Base IDE Features.

Die Kill-Chain:

- Injection: Ein bösartiger Prompt wird in einem Repository oder Ticket versteckt.

- Manipulation: Der KI-Agent wird dazu gebracht, legitime Konfigurationsdateien zu ändern – spezifisch Dateien wie

.vscode/settings.json. - Execution: Die IDE führt aufgrund der geänderten Settings externen Code aus (Remote Code Execution / RCE) oder sendet Daten an Dritte.

Die Forschung meldete über 30 spezifische Schwachstellen, wofür bereits 24 CVEs vergeben wurden. Dies betrifft mindestens zehn marktführende AI-Entwicklungsplattformen.

Claude Code im Fadenkreuz des Erfolgs

Besonders brisant trifft es Claude Code, Anthropics Vorzeigeprodukt für Enterprise-Kunden. Das Tool ist für Anthropic von immenser strategischer Bedeutung, da es erst vor kurzem – nur sechs Monate nach Start – die Marke von 1 Milliarde Dollar Jahresumsatz überschritten hat. Großkunden wie Netflix, Spotify und KPMG nutzen es als kritische Infrastruktur für "Agentic Coding".

Anthropic hat die Exposition, ähnlich wie AWS, in aktualisierten Sicherheitshinweisen bereits anerkannt. Der Vorfall ist ein schwerer Schlag für ein Unternehmen, das sich "Safety First" auf die Fahnen geschrieben hat.